一、ISO 27001:2022 對 DLP 的要求

ISO 27001:2022 作為國際資訊安全管理系統(ISMS)標準,雖未直接提及 DLP(Data Loss Prevention),但相關條款與控制措施涵蓋 DLP 所需的保護機制,主要涉及:

二、實際執行 DLP 的方法

根據 ISO 27001:2022 要求,企業可透過以下 DLP 方法來強化資料保護:

台灣的《資通安全管理法》及其相關法規雖未明確提及「資料遺失防護」(Data Loss Prevention, DLP),但其對資通安全的要求涵蓋了DLP的相關措施。該法規定,政府機關及特定關鍵基礎設施提供者應依其資通安全責任等級,制定資通安全政策、建立管理機制、執行風險評估,並採取必要的安全防護措施,以確保資通安全。

具體而言,這些安全防護措施應包括:

ISO 27001:2022 及資通安全法雖未明確提及『DLP』一詞,但其對資通安全的要求實際上涵蓋了DLP的實施內容。這些措施與DLP的核心功能相符,旨在防止資料遺失或未經授權的資料外流。並且為 DLP 部署提供了明確的框架。企業可透過制定 DLP 策略、分類與標記資料、限制未授權存取、使用加密與存取控制、監測異常行為等方式,確保組織內部資料安全,符合的規範要求。

Bitdefender EDR(Endpoint Detection and Response)如何提供 DLP(Data Loss Prevention)功能?

雖然 Bitdefender EDR 本質上是一個 端點偵測與回應 解決方案,主要目標是 偵測並回應進階資安威脅(如 APT、勒索軟體、內部威脅),但它可以 間接支援 DLP 功能,幫助企業防止機密資料外洩。以下是 Bitdefender EDR 在 DLP 方面的主要貢獻:

1. 內部威脅監控與異常行為分析

Bitdefender EDR 透過 行為分析(Behavior Analytics) 來偵測 異常資料存取與外洩行為,例如:

✅ 偵測異常的檔案存取或複製行為

✅ 監控 USB、雲端、Email、FTP 等資料外流行為

✅ 發現端點應用程式的可疑活動(Insider Threats)

2. 文件分類與資料保護(Data Classification & Protection)

雖然 Bitdefender EDR 本身沒有完整的 DLP 方案,但它可與 Bitdefender GravityZone XDR 及 DLP 產品結合,實現以下資料保護功能:

✅ 識別敏感資料類型

✅ 自動封鎖或提醒管理員

3. 結合 XDR 提供更強大的 DLP 防護

Bitdefender EDR 可與 XDR(Extended Detection and Response)整合,以實現更完整的 DLP 功能,如:

✅ 跨平台 DLP 監控(涵蓋端點、雲端、伺服器、郵件流量)

✅ 事件關聯分析(SIEM Integration),提供即時威脅調查

✅ 自動回應(Automated Response),當偵測到敏感資料外洩時,自動隔離設備或阻止行為

✅ 可偵測內部異常行為,防止資料外洩

✅ 可監控 USB、Email、雲端存取等資料流動

✅ 與 Bitdefender GravityZone XDR 整合,提供完整防護

✅ 可自動化回應,阻止未授權存取或傳輸機密檔案

如果企業需要更完整的 DLP 防護,建議將 Bitdefender EDR 與 DLP 解決方案(GravityZone)整合,以獲得更高級的數據保護能力。

參考資料:

一、ISO 27001:2022 對 DLP 的要求

ISO 27001:2022 作為國際資訊安全管理系統(ISMS)標準,雖未直接提及 DLP(Data Loss Prevention),但相關條款與控制措施涵蓋 DLP 所需的保護機制,主要涉及:

二、實際執行 DLP 的方法

根據 ISO 27001:2022 要求,企業可透過以下 DLP 方法來強化資料保護:

台灣的《資通安全管理法》及其相關法規雖未明確提及「資料遺失防護」(Data Loss Prevention, DLP),但其對資通安全的要求涵蓋了DLP的相關措施。該法規定,政府機關及特定關鍵基礎設施提供者應依其資通安全責任等級,制定資通安全政策、建立管理機制、執行風險評估,並採取必要的安全防護措施,以確保資通安全。

具體而言,這些安全防護措施應包括:

ISO 27001:2022 及資通安全法雖未明確提及『DLP』一詞,但其對資通安全的要求實際上涵蓋了DLP的實施內容。這些措施與DLP的核心功能相符,旨在防止資料遺失或未經授權的資料外流。並且為 DLP 部署提供了明確的框架。企業可透過制定 DLP 策略、分類與標記資料、限制未授權存取、使用加密與存取控制、監測異常行為等方式,確保組織內部資料安全,符合的規範要求。

Bitdefender EDR(Endpoint Detection and Response)如何提供 DLP(Data Loss Prevention)功能?

雖然 Bitdefender EDR 本質上是一個 端點偵測與回應 解決方案,主要目標是 偵測並回應進階資安威脅(如 APT、勒索軟體、內部威脅),但它可以 間接支援 DLP 功能,幫助企業防止機密資料外洩。以下是 Bitdefender EDR 在 DLP 方面的主要貢獻:

1. 內部威脅監控與異常行為分析

Bitdefender EDR 透過 行為分析(Behavior Analytics) 來偵測 異常資料存取與外洩行為,例如:

✅ 偵測異常的檔案存取或複製行為

✅ 監控 USB、雲端、Email、FTP 等資料外流行為

✅ 發現端點應用程式的可疑活動(Insider Threats)

2. 文件分類與資料保護(Data Classification & Protection)

雖然 Bitdefender EDR 本身沒有完整的 DLP 方案,但它可與 Bitdefender GravityZone XDR 及 DLP 產品結合,實現以下資料保護功能:

✅ 識別敏感資料類型

✅ 自動封鎖或提醒管理員

3. 結合 XDR 提供更強大的 DLP 防護

Bitdefender EDR 可與 XDR(Extended Detection and Response)整合,以實現更完整的 DLP 功能,如:

✅ 跨平台 DLP 監控(涵蓋端點、雲端、伺服器、郵件流量)

✅ 事件關聯分析(SIEM Integration),提供即時威脅調查

✅ 自動回應(Automated Response),當偵測到敏感資料外洩時,自動隔離設備或阻止行為

✅ 可偵測內部異常行為,防止資料外洩

✅ 可監控 USB、Email、雲端存取等資料流動

✅ 與 Bitdefender GravityZone XDR 整合,提供完整防護

✅ 可自動化回應,阻止未授權存取或傳輸機密檔案

如果企業需要更完整的 DLP 防護,建議將 Bitdefender EDR 與 DLP 解決方案(GravityZone)整合,以獲得更高級的數據保護能力。

參考資料:

Share via:

5招 Bitdefender 防篡改技術防禦駭客攻擊 近期在台灣資安圈掀起廣泛討論的新聞事件指出,多家企業遭受駭客入侵後,攻擊者成功關閉端點防護軟體進行躲避,導致後續勒索軟體、資料外洩等攻擊得以得逞。此類攻擊屬於「防護繞過」的一種,已成為進階持續性滲透攻擊(APT)常見手法。 作為全球防護領導品牌,

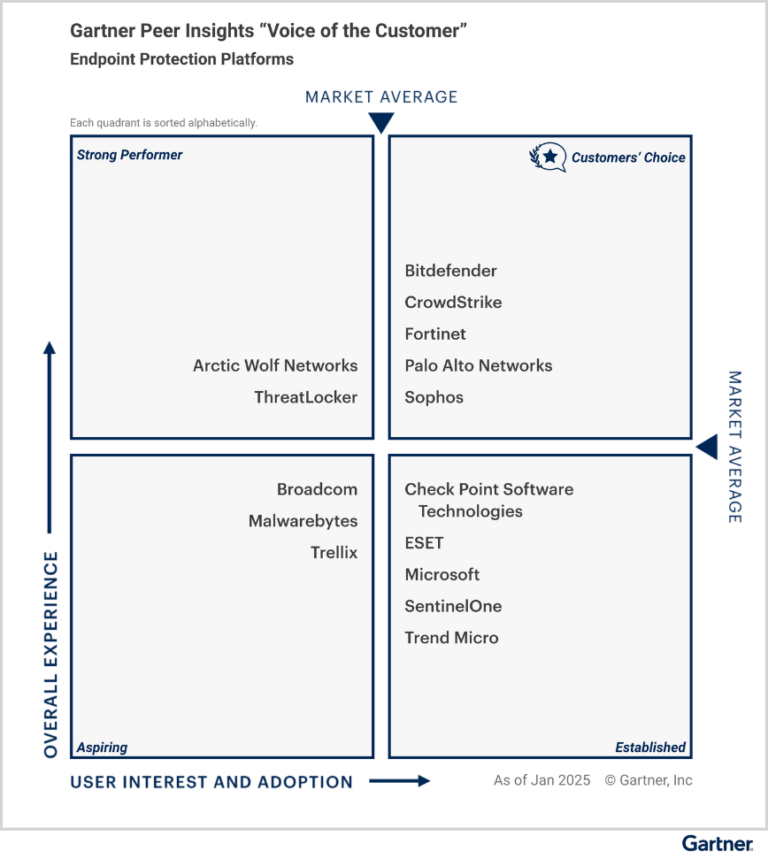

Gartner端點防護平台 Customers’ Choice 2025必特再度獲選 作為 Bitdefender 在台灣的專業代理夥伴,我們非常驕傲地宣布:Bitdefender 必特再次榮登 Gartner® Peer Insights™ 2025 年《Voice of the Customer