新型惡意程式PeakLight 對於企業資安帶來衝擊

對於企業資安帶來衝擊 新型惡意程式下載工具PeakLight

資安業者最近揭露惡意程式下載工具PeakLight,該工具被利用來投放(Dowload)惡意酬載,並在記憶體內執行使其能夠規避防毒軟體於電腦及伺服器中發現其行動軌跡。駭客可能透過提供免費電影、軟體或惡意連結的方式來散布帶有捷徑檔案(LNK)的壓縮檔案,當使用者執行了後,電腦或伺服器便會提供特定內容給CDN進行下載PeakLight,並在該電腦植入LummaC2(Lumma Stealer)、ShadowLadder(Hijack Loader)、CryptBot等惡意酬載。

PeakLight 是一款專門設計用於在 Windows 環境下利用 PowerShell 腳本進行惡意軟體下載的工具。這款工具以其高度隱蔽性和混淆技術為特色,主要應用於滲透測試和網路攻擊活動。隨著 PowerShell 在企業環境中的普及,PeakLight 這類工具對於防禦系統的挑戰也愈加顯著。

工具的技術特點

-

- 基於 PowerShell技術與邏輯: PeakLight 主要以 PowerShell 腳本的形式執行,這使得它能夠輕易繞過許多傳統的安全防護措施。透過 PowerShell,攻擊者可以直接在受害者的系統中執行指令,下載並執行惡意酬載。

-

- 混淆與加密: PeakLight 使用了多層次混淆技術,將其腳本變得難以分析和逆向工程。這些混淆技術包括亂數化函數名稱、變數名稱的置換,以及程式碼段落的分散排列。此外,為了進一步隱匿惡意行為,部分 PeakLight 腳本可能會使用加密技術來保護其中的惡意程式碼。

-

- 遠端下載與執行: PeakLight 通常通過 Invoke-WebRequest 或 Invoke-RestMethod 命令從遠端服務器下載惡意酬載。下載完成後,這些酬載會立即在受害者電腦上執行,從而達到攻擊目的。

技術運作方式

一個典型的 PeakLight 攻擊流程如下:

-

- 腳本初始執行: 攻擊者會利用社交工程或其他滲透技術,在目標系統上執行 PeakLight 的初始 PowerShell 腳本。這些腳本通常經過高度混淆和加密。

-

- 遠端載荷下載: 初始腳本解碼後,會通過 PowerShell 內置的網絡命令下載後續的惡意載荷。這些載荷可能是其他惡意腳本、惡意可執行文件,或是更多的 PowerShell 命令。

-

- 惡意酬載執行: 一旦酬載被下載,腳本會通過 Invoke-Expression (IEX) 命令直接執行下載的程式碼,完成最終的攻擊目標,如資料竊取、系統權限竊取等。

防禦建議

為了防範 PeakLight 和其他類似工具,建議採取以下措施:

-

- 加強 PowerShell 腳本的安全性: 設置嚴格的 PowerShell 腳本執行策略,例如只允許執行具合法效力簽章的腳本,並定期審查和監控腳本的執行紀錄。

-

- 使用 PowerShell 腳本封鎖策略: 在企業網路中部署應用程式控制工具,以阻止未經授權的 PowerShell 腳本執行。

-

- 實施網路隔離和防火牆管控: 限制 PowerShell 腳本的網路訪問權限,並通過防火牆規則阻止可疑的網路流量。

-

- 避免下載盜版內容:避免感染最有效的方法之一是避免從網路上下載盜版電影、軟體或其他內容。這些文件通常含有惡意軟體。

-

- 使用信譽良好的安全軟體:確保您的系統受到最新的防毒和反惡意軟體軟體的保護。這些工具可以幫助在威脅造成損害之前偵測和阻止威脅。

-

- 定期更新軟體:保持作業系統、瀏覽器和其他軟體處於最新狀態對於防範攻擊者可能利用的漏洞至關重要。

-

- 謹慎對待電子郵件附件和連結:許多攻擊都是從網路釣魚電子郵件或惡意連結開始的。在開啟附件或點擊連結之前,請務必驗證來源。

-

- 加強用戶教育: 通過資訊素養教育訓練,提高使用者對社交工程攻擊的警覺性,減少初始攻擊腳本執行的機會。

PeakLight 作為一個典型的 PowerShell 惡意軟體下載工具,展示了現代攻擊者如何利用合法工具進行隱蔽的攻擊活動。理解其運作方式並採取有效的防禦措施,對於保護企業網絡免受此類威脅至關重要。

Bitdefender GravityZone惡意程式防護模組基於機器學習所研發,作為Bitdefender GravityZone 的核心保護層功能,透過在存取(開啟、移動、複製、寫入或執行)本地和網路檔案、引導磁區和可能不需要的應用程式(PUA)時掃描本機和網路文件,防止新的惡意軟體威脅進入系統,更可防護PowerShell等無檔案類型攻擊。Bitdefender GravityZone也提供端點防火牆功能模組,透過政策的編輯與組合搭配來管理端點設備的網路存取權限,更可加購電子郵件安全模組來減低初始攻擊腳本執行的機會。

參考連結:

Share via:

相關新聞

Bitdefender 必特推出GravityZone Compliance Manager讓合規變得更簡單、更聰明

Bitdefender 必特推出GravityZone Compliance Manager讓合規變得更簡單、更聰明 在當今的網路安全環境中,「合規」不再是選擇,更是一種戰略性方法。,用來管理網路風險並展現資安投資的價值。透過合規框架,企業可以系統性地識別、評估並降低風險。善用合規報告與法規標準:

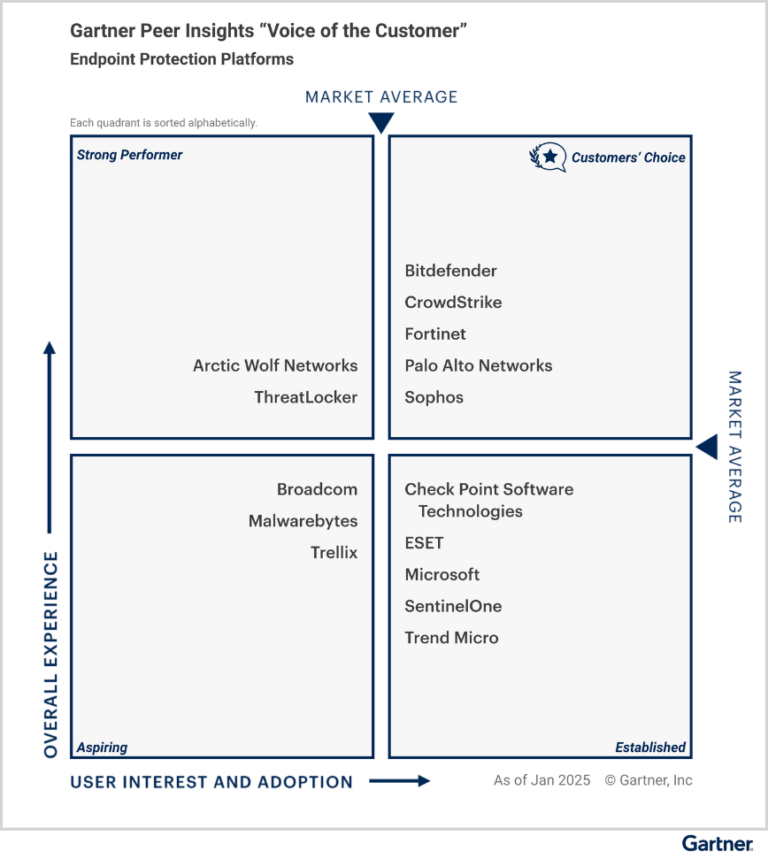

Bitdefender 必特再次榮獲 2025 Gartner® 客戶之聲報告肯定!榮膺「端點防護平台」 Customers’ Choice

Gartner端點防護平台 Customers’ Choice 2025必特再度獲選 作為 Bitdefender 在台灣的專業代理夥伴,我們非常驕傲地宣布:Bitdefender 必特再次榮登 Gartner® Peer Insights™ 2025 年《Voice of the Customer